2023. 4. 13. 19:38ㆍ보안 실습/기타 실습

WHOIS 사이트

KISA 후이즈검색 whois.kisa.or.kr (xn--c79as89aj0e29b77z.xn--3e0b707e)

KISA, 한국 인터넷 진흥원에서 하고 있는 정보 수집 사이트이다.

차이가 있다면, 모든 정보를 수집하고 제공하는 것이 아니라, 특정 정보만을 수집하여 보내준다.

덕분에 우리의 개인 정보까지 세세하게 나오진 않는다.

Whois-RWS (arin.net) 라는 사이트로

해외에서 운영하고 있는 사이트로, WHOIS 기능이 함께 포함되어있다

Hosts 파일 ‒ DNS가 존재하기 전에 많이 사용했던 파일이다.

이 파일에 도메인과 ip를 연결 시키는 것인데,

호스트 파일에 ip를 적어두면, DNS서버(domain과 ip를 질의할 수 있는 서버, 뒤에 추가로 설명함)에 묻기 전에 호스트 파일에 먼저 질의한다.

그 이후 호스트 파일에 ip가 없다면 DNS 서버에 질문한다

hosts 파일에서 이미 domain과 대응되는 ip가 있는데, 굳이 DNS에 질의할 필요가 없기 때문이다.

다만 주의할 점은, 바로 이 hosts 파일을 해커가 탈취할 위험이 있다는 것이다.

DNS에 질의하기전에 host 파일을 이용하기때문에, 해커가 조작해둔 사이트의 ip주소를 적어둔다면 쉽게 사이트로 유도하여 해킹이 가능할 것이다.

하는 법을 알아보자.

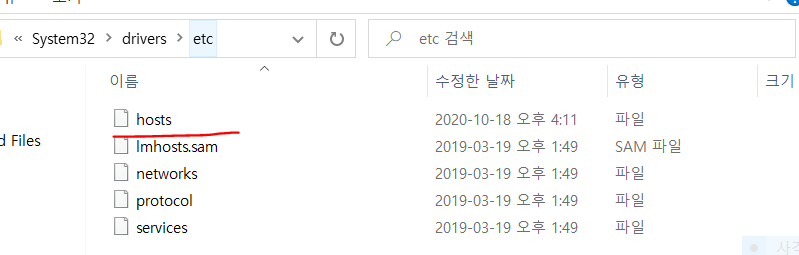

윈도우 계열 시스템 (윈도우 운영체제 설치 디렉토리), C:\Windows\system32\drivers\etc 파일 위치 디렉토리로 이동한다

여기서 hosts 파일은 해커들이 쉽게 접근하지 못하도록 보호하고 있기 때문에 열람은 가능하지만

수정할 권한이 없다 때문에, 관리자 권한으로 들어가야한다

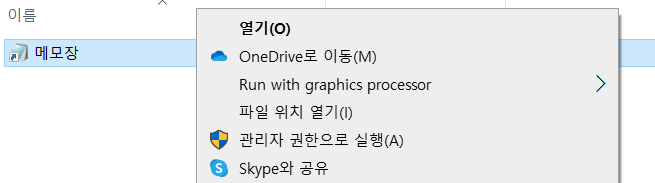

우선 일반 메모장을 오른쪽 클릭하여 관리자 권한으로 실행한다.

관리자 권한으로 메모장을 실행하고

메모장 왼쪽 상단의 파일>열기를 누르고 hosts 파일을 연다.

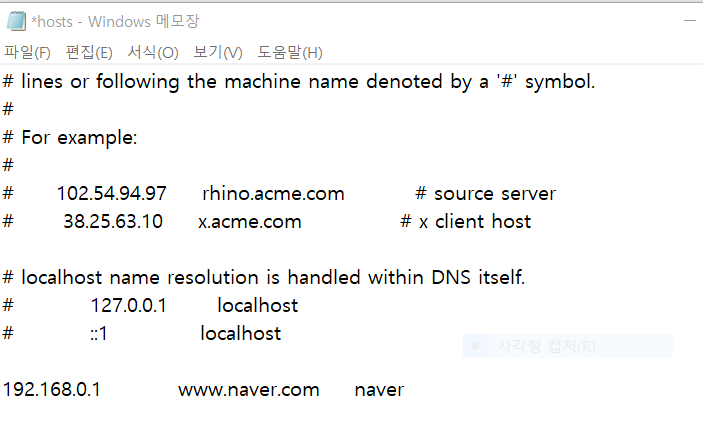

여기서 주석처리된 것들은 신경쓰지 않고 아래와 같이 적어주면 된다.

그러면 우리가 검색창에 www.naver.com을 치고 들어갈때

192.168.0.1의 ip주소 연결되는 것이다.

저기 뒤에 있는 naver은 www.naver.com을 치지 않고, naver만 쳐도 된다. 즉 별명이라고 보면 된다.

DNS

위에서 간단히 언급했듯이 DNS 는 Domain Name system, ip와 도메인을 매칭시키는 시스템이다.

ex) domain : www.naver.com / www.daum.net 등등

ex) ip : 192.168.0.1 / 255.255.255.255 등등이다

이 둘을 매칭시켜주는 시스템이 바로 DNS이다.

컴퓨터가 막 보급될 당시, 우리가 네트워크할 만한 곳의 수가 그렇게 많지 않았다.

이때는 우리의 컴퓨터에 domain과 대응되는 ip를 모두 저장할 수 있었지만

지금에시대에 와서 모든 사이트의 domain과 ip를 대응하여 저장한다면 아마.. 슈퍼컴퓨터는 되어야 할 것이다. 그리고 개개인이 그렇게 관리를 한다면 우리도 모르는 사이에 domain이 겹칠 가능성도 존재한다.

그렇기 때문에 DNS서버가 도입되었다.

도메인을 질의하면 DNS서버도 여러개 존재하기때문에 DNS 서버에서 서로 질의하며 찾고자하는 도메인의 IP를 찾을 수 있다.

간단히 위 그림을 본다.

출처 : 한국 인터넷진흥원 , KISA

위와 같이 DNS는 계층적으로 존재한다.

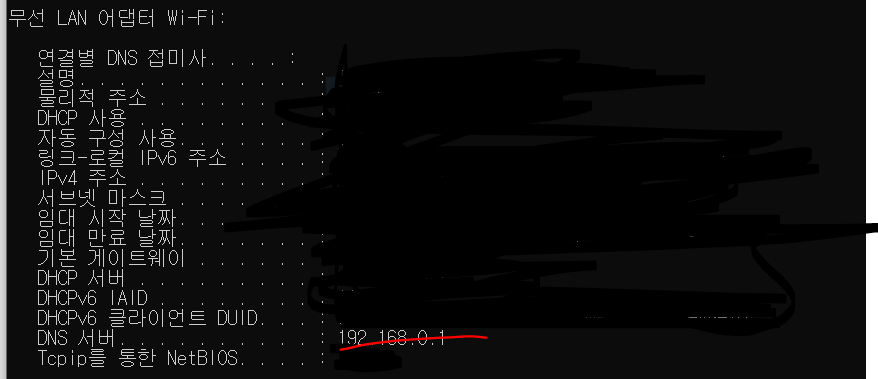

ipconfig /all 또는 ipconfig -all 명령어를 사용하여 현재 사용하고 있는 dns 서버를 알 수 있다.

또한 본격 질의를 할때 KISA출처의 사진을 보면 처음 질의는 루트 DNS 서버일 것이라고 생각하지만 아니다.

시작은 로컬 DNS 서버이다. 우리 컴퓨터에 있는 DNS 서버로 hosts와는 다르다.

이 로컬 DNS서버는 우리가 자주 방문하고 연결되어있는 ip와 domain을 저장한다.

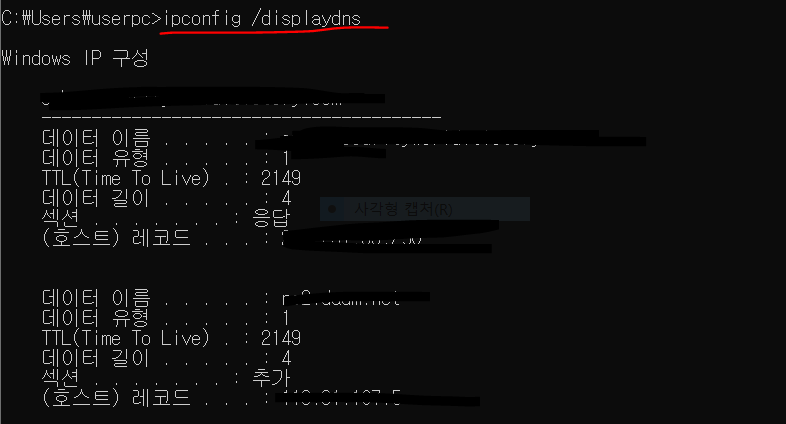

ipconfig /displaydns, ipconfig -displaydns과 같은 명령어를 통해 로컬 DNS서버에 있는 정보들을 볼 수 있다.

위와 같이 확인 가능

캐시메모리에 저장되어있는 도메인들이다.

순서는

먼저 hosts 파일을 본 후 로컬 도메인 그 후 루트 도메인 순서로 질의가 이루어진다.

루트 도메인 순서면

ex)

.>com>naver>www 와 같이 domain이 뒤집힌 순서로 질의가 이루어진다.

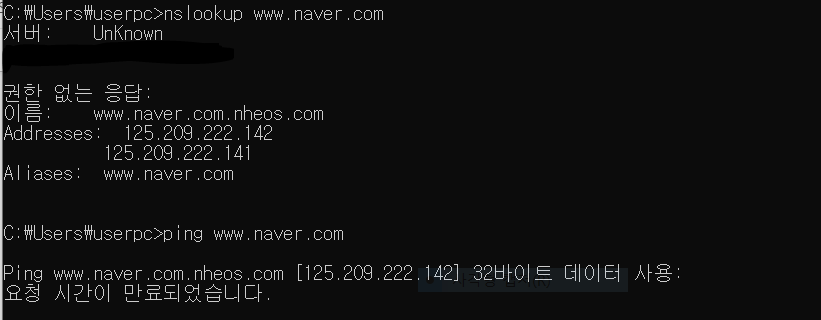

또한 nslookup, ping과 같은 명령어들로 Whois 사이트 없이 ip를 DNS 서버를 통해 질의 할 수 있다.

cmd 명령프롬프트를 사용하여 DNS 질의 한 화면

*이때 요청 시간이 만료되었다고 뜨는 이유는 naver사이트가 보안처리가 되어있기 때문이다.

여담이지만 도메인 사용할때 보이는 http://은 우리가 사용하고 있는 http 프로토콜이다. https는 보안처리된 프로토콜을 나타내는 것이다.

이때 ://는 처음 개발한 사람이 말한 바로 그냥 멋있어 보여서 이렇게 썼다고 한다는 일화가 있다.

오늘 배운 내용은 해킹의 방법보다는 hosts 파일에 대한 간단한 이론정도이기 때문에 전체공개로 글을 올린다.

'보안 실습 > 기타 실습' 카테고리의 다른 글

| vmware Linux ssh 및 vscode 연결 (0) | 2024.01.26 |

|---|---|

| TTL 변조 (0) | 2023.05.13 |